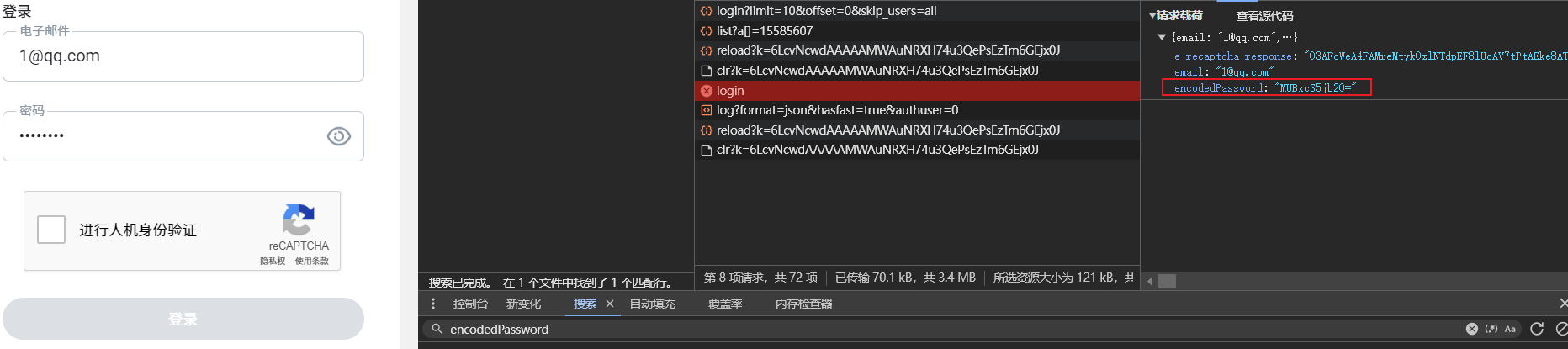

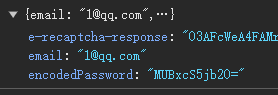

看登陸包,驗證碼先不管,可以看到加密參數只有password。

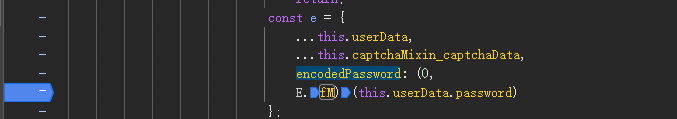

找到位置,斷點,可以發現調用的是 E.fM 來加密明文數據。

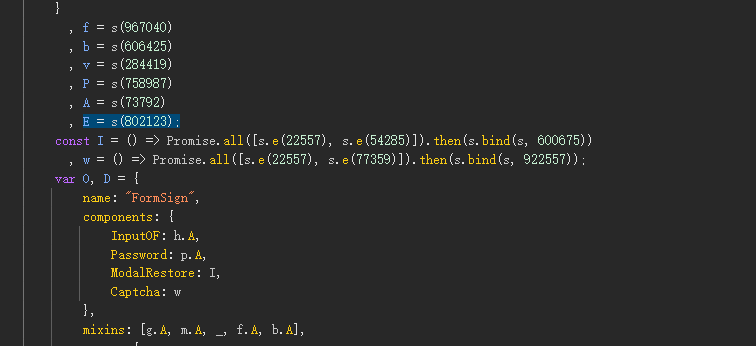

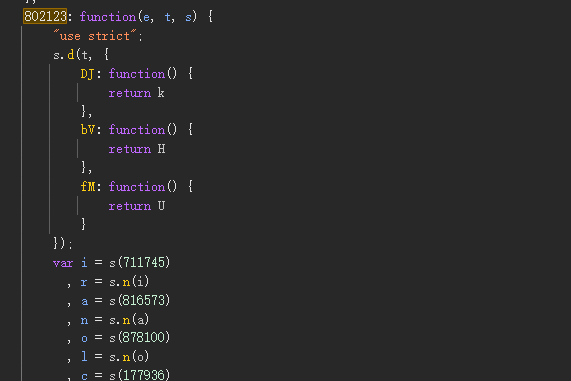

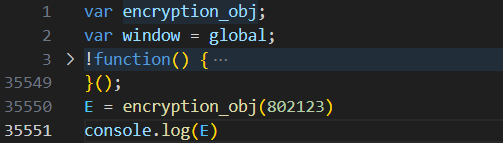

往上面翻就找到了E的位置,s(802123)

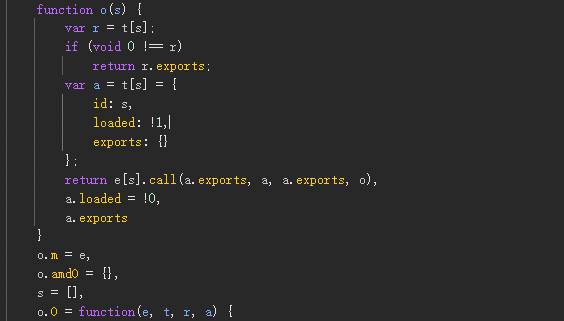

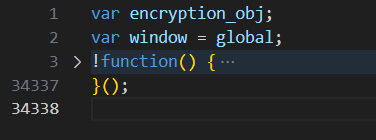

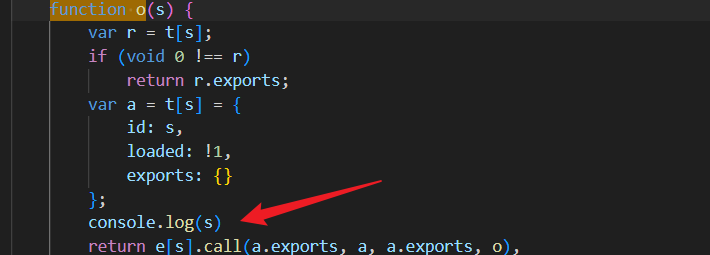

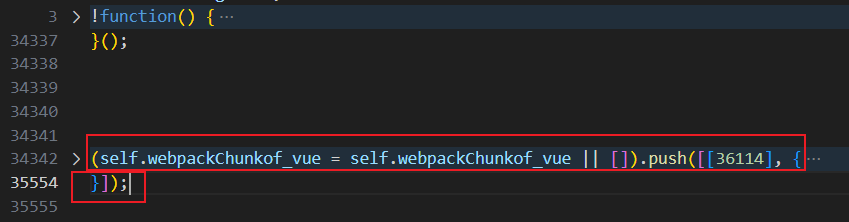

斷點並刷新網頁,去尋找分發器,跳轉到了o的位置,那麽o就是分發器。

文件全部複製,新建一個js文件來測試。

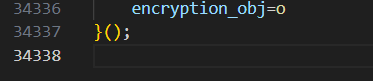

外部定義一個變量來接收 o ,并在o裏面打印調試信息

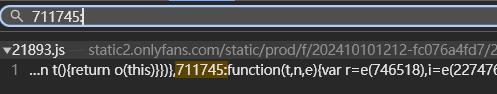

找到 802123: 發現裏面調用的太多了,乾脆全部複製,添加到我們的調試函數裏面。

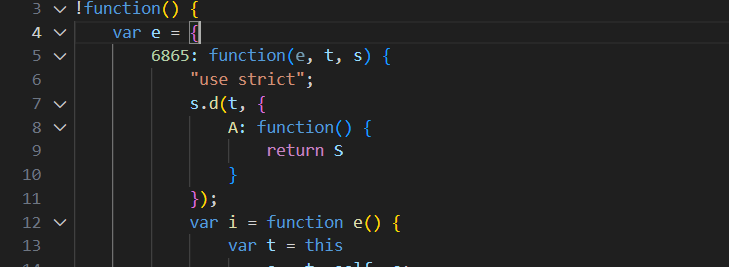

我們只要内容,外邊的就去掉

粘貼到 e 裏面

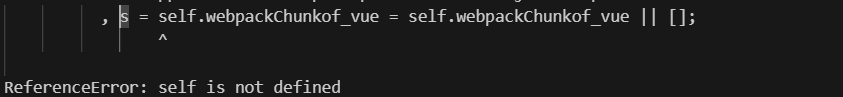

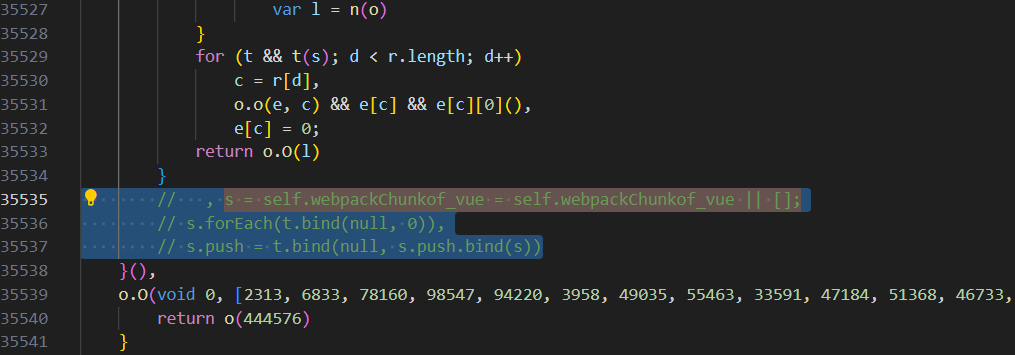

運行發現報錯,找到那一行,注釋掉就可以了,我也不清楚這這行代碼有什麽用。

繼續調試,面板輸出的模塊名,從網頁裏面搜了再補充就好了。

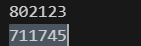

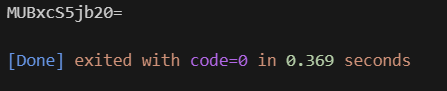

最後看看效果:

全部代碼