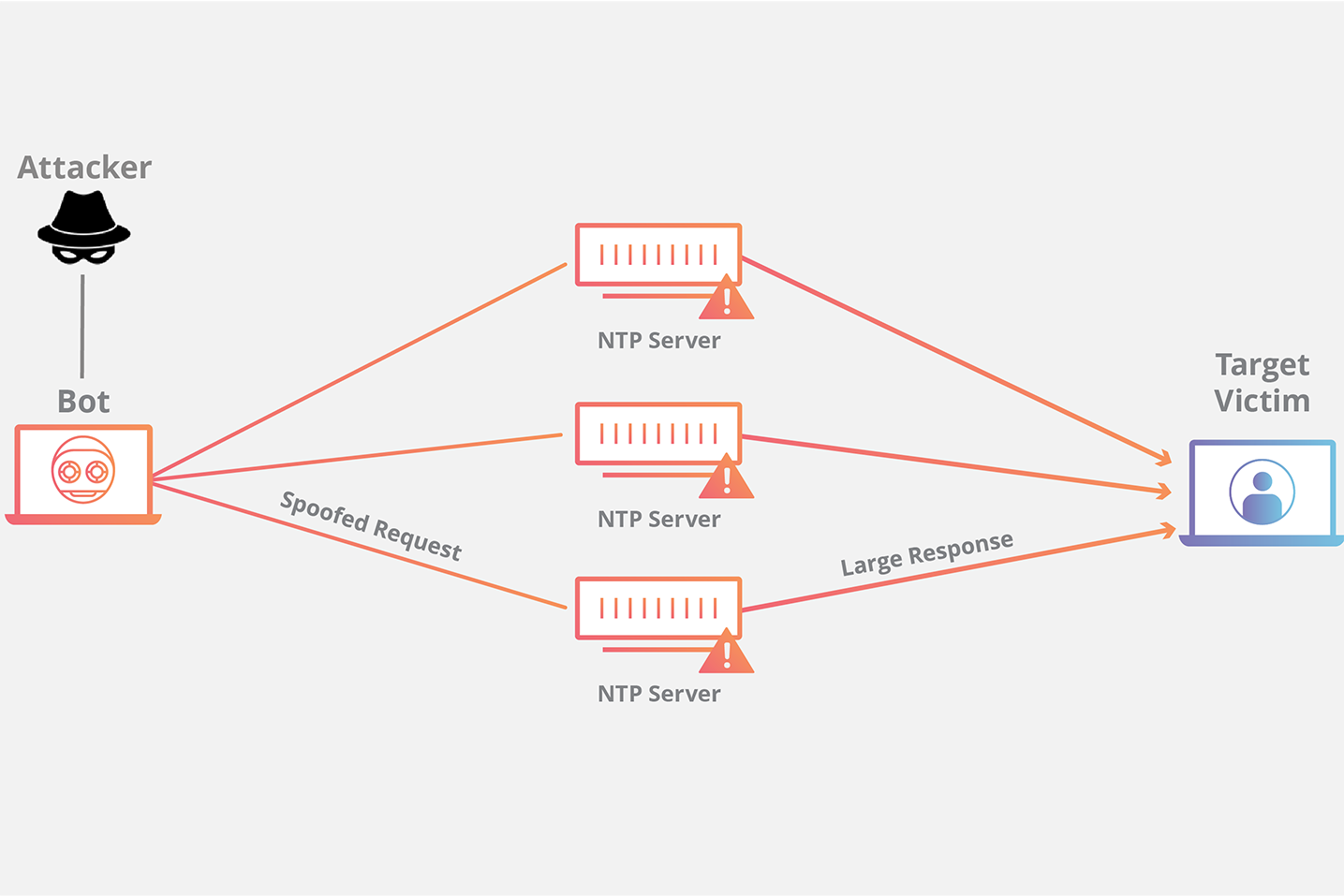

NTP放大攻击是一种利用网络时间协议(NTP)服务器中的漏洞或特性来发起的分布式拒绝服务(DDoS)攻击。这种攻击利用了NTP协议的特性,使攻击者能够向目标服务器发送少量的请求,但却可以获得大量的响应数据,从而放大攻击流量,最终导致目标服务器过载或不可用。

NTP是一种用于同步计算机时钟的协议,在Internet上的大多数计算机上都有NTP服务器运行。NTP放大攻击利用了NTP服务器响应数据包比请求数据包大得多的特性。攻击者通过伪造源IP地址向NTP服务器发送小型的请求数据包,然后NTP服务器会向目标IP地址返回一个大量数据的响应。因此,攻击者可以利用少量的请求来产生大量的流量,从而放大攻击效果。

以下是NTP放大攻击的主要原理:

- 伪造请求数据包:攻击者向NTP服务器发送伪造的请求数据包,这些数据包中通常包含了受害者的IP地址作为目标地址。由于NTP协议是无状态的,服务器会接受并响应这些请求,而不需要进行任何身份验证。

- 放大响应数据包:NTP服务器向攻击者返回响应数据包,这些响应数据包的大小通常是请求数据包的几倍甚至几十倍。这是因为NTP协议的响应包含了时间戳等信息,而且通常是大量的数据,导致了数据包的放大效应。

- 洪水攻击目标服务器:攻击者利用大量伪造的请求向NTP服务器发起攻击,获取大量的放大响应数据,然后将这些放大的数据发送到目标服务器,导致目标服务器被大量的流量淹没,从而无法正常工作。

NTP放大攻击通常使用在分布式拒绝服务(DDoS)攻击中,攻击者通过操纵大量受感染的计算机(僵尸网络)发送伪造的NTP请求,从而造成目标服务器过载或不可用。为了防范NTP放大攻击,NTP服务器管理员可以采取一些措施,如限制对NTP服务器的公开访问、过滤和限制异常的NTP请求、更新和修补NTP服务器上的安全漏洞等。此外,网络服务提供商和云服务提供商也可以通过流量过滤和DDoS防护服务来防御NTP放大攻击。

NTP放大攻击与DNS放大攻击类似,它们都利用了协议的放大特性来增加攻击流量,从而对目标服务器进行拒绝服务攻击。虽然NTP放大攻击和DNS放大攻击针对的是不同的协议(NTP和DNS),但它们的攻击原理和效果类似。

在DNS放大攻击中,攻击者向DNS服务器发送伪造的DNS查询请求,而DNS服务器会向攻击者返回一个比请求更大的响应,从而放大了攻击流量。这种攻击利用了DNS协议的递归查询和DNS资源记录(如TXT、ANY等)的放大效应。

而在NTP放大攻击中,攻击者向NTP服务器发送伪造的NTP请求,而NTP服务器会向攻击者返回一个比请求更大的响应,同样也是通过利用NTP协议的特性来放大攻击流量。

总的来说,这两种放大攻击都利用了协议的特性来放大攻击流量,使得攻击者能够用较少的资源就可以对目标服务器造成更大的影响。因此,防御这类攻击需要采取一系列的安全措施,包括限制公开访问、过滤异常请求、更新修补安全漏洞等。

![[DDOS] NTP放大攻擊](https://blog.xueli.lol/usr/uploads/2024/03/910963071.png)